Quantenkryptografie oder IT5D?

In der Nobelpreisrede 1920 sprach Max Planck von Lichtquanten. Auch Albert Einstein, der 1922 den Nobelpreis für seinen 1905 veröffentlichten Beitrag über den photoelektrischen Effekt erhielt, stellte in dem Beitrag die Lichtquantenhypothese auf. Nach dieser Hypothese

stellt das Licht ein in jedem Raumpunkt lokalisierbaren Energiequantenstrom dar, der sich als Ganzes fortbewegt, absorbiert oder erzeugt werden kann. [1]

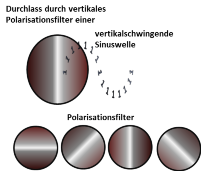

Die Quantenkryptografie greift auf die Lichtquanten (Photonen) zurück. Informationen die aus Binärzuständen bestehen, werden beispielsweise in polarisierten Lichtwellen kodiert. In Bezug zur Ausbreitungsrichtung z. B. in einem Lichtwellenleiter schwingt die Lichtwelle entweder horizontal, vertikal oder in anderen vorgegebenen Richtungen. [2]

Der Leser stelle sich eine Sinusfunktion der Schulzeit vor, die man in den Raum zeichnet. Diese soll, wie in Figur dargestellt, in vertikaler Richtung schwingen. Es ist leicht zu erkennen, dass diese Sinusschwingung nur den weiß gekennzeichneten Spalt eines vertikalen Polarisationsfilters passieren kann. Jede anders ausgerichtete schwingende Sinuswelle würde vom Filter gesperrt werden.

Figur zeigt, dass der Binärzustand 1 durch vertikale Schwingung übertragen wird. Der Binärzustand 0 könnten dann mit einer horizontalen schwingenden Welle übertragen werden.

Der Sender sendet die jeweiligen polarisierten Lichtwellen. Der Empfänger misst die durch die Filter gehenden Lichtwellen und erkennt den jeweiligen Zustand...weiterlesen

Quantenkryptografie oder IT5D?

Ein Vergleich der IT5D-Technologie mit der Quantenkryptografie ist eigentlich nur eingeschränkt möglich. Das liegt vor allem darin, dass die Quantenkryptografie im Wesentlichen einen überwachten sicheren Übertragungskanal bereitstellt. Dagegen ist die IT5D-Tehnologie eine ganzheitliche IT-Technologie, die nicht nur die Übertragung der sicherheitsrelevanten Daten nicht manipulierbar und hackerresistent bereitstellt, sondern auch die Authentifikationen von Personen, Geräten und Daten, den Ordner- und Ressourcenschutz, den Schutz der sicherheitsrelevanten Daten und ihrer Verarbeitung sowie den Ressourcenzugang auf der Grundlage härtester Verschlüsselungen u. a. m. in sich vereint.

Die Frage kann somit nicht mit ja oder nein beantwortet werden. Zum einen hängt es davon ab, wer am Markt sich etablieren kann. Zum anderen muss man sich bei der Quantenkryptografie folgende Fragen beantworten:

- Für welche Anwendungsfälle ist die sehr sensible und demzufolge teure Technik zur Umsetzung der quantenkryptografischen Übertragung geeignet.

- Sind breite weltweit umspannende Netzwerke damit realisierbar?

- Wie können flexible Kommunikationen zwischen einer Vielzahl von Kommunikationsorten realisiert werden?

Ein quantenkryptografisch weltweit umspannendes Netzwerk für Jedermann ist schwer denkbar. Der Hauptgrund liegt an länderspezifischen Gesetzgebungen zur Hinterlegung der Verschlüsselungsschlüssel oder dem Verbot harter Verschlüsselung.

Überträgt man quantenkryptografisch stets einmal verwendete Zufallsschlüssel über die Quantenkanäle, so ist ein unentdecktes Abgreifen dieser Schlüssel durch einen Dritten (z. B. Sicherheitsbehörden) aufgrund der Störung der verschränkten Quanten nicht möglich. Eine AES-verschlüsselte Kommunikation kommt entweder nicht zustande oder die Sicherheitsbehörde kann den verschlüsselten Datenstrom nicht oder nur sehr schwer entschlüsseln.

Schaut man sich die Informationen zur IT5D-Technologie an, so ist der Vorteil der direkten Einbindbarkeit in die bestehenden Systeme und Netzwerke leicht zu erkennen. Dies ist natürlich nur beim Verzicht auf den Metadatenschutz erreichbar.

Will man darauf nicht verzichten, so ist die Einbindbarkeit der IPv6-IT5D-Frames und der neuen IT5D-Router in die bestehenden Netze und Netzkommunikationen relativ leicht durch kleine Modifikation des IPv6-IT5D-Frames, die nicht auf die Verschlüsselung der IP-Adressen sich auswirken, zu organisieren.

Auch die Kosten halten sich bei dieser Realisierung in Grenzen. Dies liegt besonders darin, dass die verwendeten Techniken keine so sensiblen Techniken wie die Techniken zur Verschränkung darstellen. Kostengünstige Produkte, deren Preis nur einen Bruchteil von 10.000 € haben, sind damit realisierbar.

Eine Erkennung des Belauschens erfolgt bei der IT5D-Technologie nur dann, wenn eine Bitveränderung auftrat. Tritt keine Änderung auf, so ist der belauschte Datenstrom durch die HROTP- und ROTP-Verschlüsselung so hart verschlüsselt, dass eine Entschlüsselung durch einen Dritten mit größter Wahrscheinlichkeit ausgeschlossen werden kann.

<--zurück

[1] | https://de.wikipedia.org/wiki/Photon, 14.07.2017 |

[2] | Weber, Nina: Forscher knacken Quantenkryptografie. http://www.spiegel.de/netzwelt/web/quantenkryptografie-forscher-knacken-datenverschluesselung-a-1068698.html, 21.12.2015 |